Mengenal Access List Pada Cisco

Access List atau yang biasa dikenal dengan ACL merupakan sebuah mekanisme yang digunakan untuk melakuan filtering terhadap trafik yang ada pada jaringan. Dengan menerapkan ACL, kita bisa mengijinkan atau menolak paket dari suatu host yang menuju ke tujuan tertentu (misalnya server). Bisa dikatakan access-list ini seperti halnya firewall.

Overview

Access list ini seperti halnya rule-rule pada firewall, berisikan list/daftar aturan yang dibuat oleh administrator. Daftar aturan ini nantinya akan menjadi pedoman bagi router untuk melakukan pengecekan terhadap paket yang keluar masuk interface router.

Aturan akan dibaca dari urutan paling atas ke bawah. Oleh karena itu ketika membuat aturan, biasanya administrator akan membuat rule yang spesifik dahulu kemudian yang paling akhir adalah rule yang bersifat umum.

Beberapa parameter yang harus didefiniskan pada access list adalah protokol (contoh: tcp, udp, ip, icmp), asal trafik, tujuan trafik, serta port.

Baca Juga :

Macam-macam ACL

Terdapat dua macam access list pada cisco, yakni standard dan access list extended.

ACL Standard

Digunakan untuk melakukan filter trafik secara general. ACL ini akan memfilter semua jenis trafik dari suatu host atau suatu network. Kita tidak bisa menentukan protokol mana yang akan diijinkan atau ditolak.

Contoh penerapannya adalah memblok sebuah host agar tidak bisa berkomunikasi dengan jaringan lain.

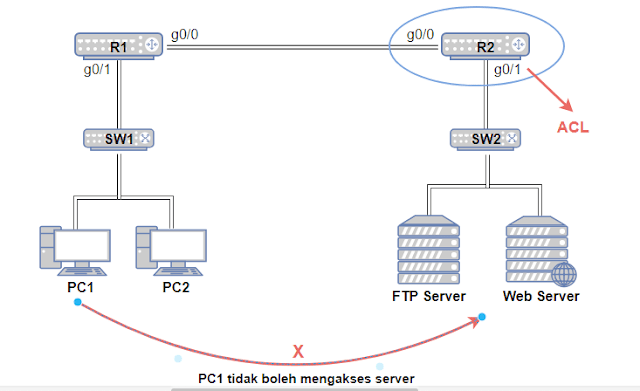

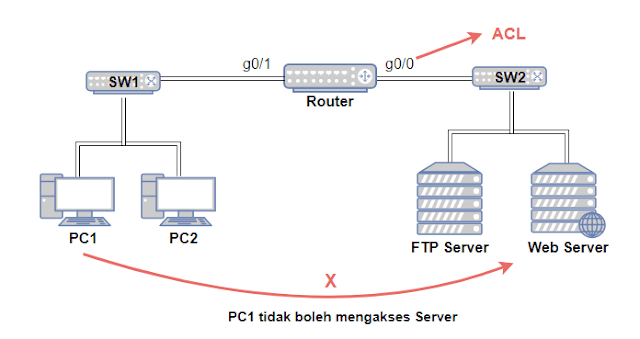

ACL standard menggunakan penomoran 1-99, dan biasanya diletakkan pada interface yang paling dekat dengan destination packet. (lihat Gambar 3.1 dan 3.2)

Contoh konfigurasi acl standard :

access-list 1 permit host 192.168.10.5ACL Extended

Digunakan untuk melakukan filter trafik secara lebih spesifik. Kita bisa menentukan trafik untuk protocol apa yang akan dijinkan atau ditolak. Selain itu kita juga bisa menentukan tujuan trafik tersebut.

Contoh penerapan ACL extended adalah memblok koneksi ping (icmp) dari suatu host ke host lain yang terletak pada jaringan yang berbeda.

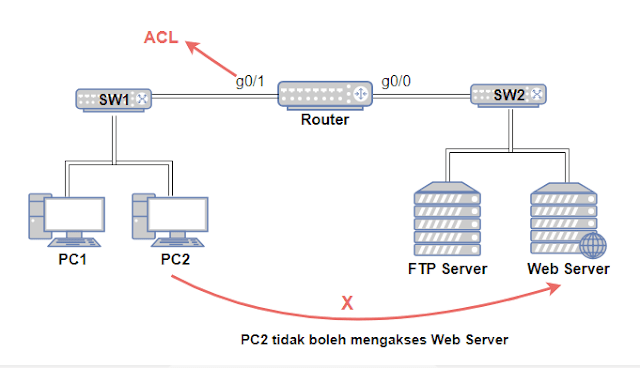

ACL extended menggunakan penomoran 100-199, dan biasanya diletakkan pada interface yang paling dekat dengan source packet. (lihat Gambar 4.1 dan 4.2)

Contoh konfigurasi acl standard :

access-list 101 permit icmp host 192.168.10.5 host 172.30.10.7Numbered ACL dan Named ACL

Berdasarkan penulisannya, access list dapat definisikan dengan menggunakan sistem penomoran (menggunakan angka) atau menggunakan sistem penamaan (menggunakan nama untuk mendefinisikan acl).

Beberapa contoh konfigurasi acl yang ada di atas tadi merupakan contoh numbered ACL. Nomor 1-99 digunakan untuk ACL Standard sedangkan 100-199 digunakan untuk ACL Extended.

Sementara itu, untuk membuat named ACL, perintahnya adalah :

ip access-list [standard/extended] [nama_ACL] <enter>Kemudian dilanjutkan dengan membuat aturannya.

Berikut contoh named ACL :

R1(config)#ip access-list standard ALLOW_HOST

R1(config-std-nacl)#permit host 192.168.10.7

Konfigurasi di atas mendefinisikan access list standard dengan nama ALLOW_HTTPS, sedangkan aturan yang dibuat adalah mengijinkan host 192.168.10.7

Menentukan Penempatan ACL Pada Interface

Sebelum bisa berfungsi dengan baik, access list harus dipasang atau diterapkan pada interface router terlebih dahulu. Hal ini dikarenakan acl bekerja melakukan filtering trafik ketika trafik tersebut sampai di interface milik router.

Ada dua penempatan yang bisa dipilih yakni in (untuk trafik inbound) dan out (untuk trafik outbound).

Inbound adalah paket yang masuk ke dalam interface router. Sementara outbound adalah paket yang keluar dari interface router menuju keluar router.

- Jika menggunakan penempatan in, maka ACL akan memeriksa paket yang masuk ke dalam interface tersebut.

- Jika menggunakan penempatan out, maka ACL akan memeriksa paket yang keluar dari interface tersebut.

Sebuah interface dapat menangani trafik inbound maupun otubound. Maka dari itu, untuk menentukan penempatan in atau out, kita perlu melihat arah dari trafik tersebut. Coba lihat topologi berikut :

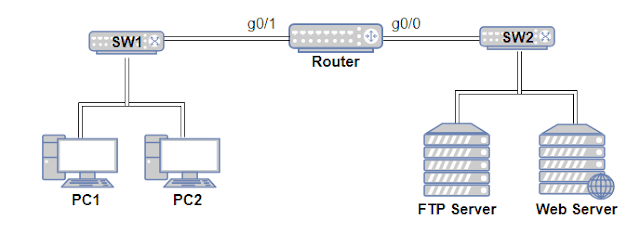

Gambar 1

Router memiliki dua buah interface yang terhubung ke dua jaringan yang berbeda. Interface Gigabit0/0 mengarah ke jaringan server, sedangkan interface Gigabit0/1 mengarah ke jaringan client.

Ketika terdapat trafik dari client menuju server, maka trafik tersebut akan melewati kedua interface pada router di atas.

- Pertama-tama paket yang berasal dari client akan masuk ke dalam interface Gig0/1. Pada situasi ini terjadi trafik inbound pada interface tersebut.

- Paket kemudian melewati router dan keluar melalui interface Gig0/0. Pada situasi ini, trafik yang terjadi pada interface gig0/0 adalah outbound.

- Setelah sampai ke server, si server akan membalas dengan mengirimkan paket ke client tadi. Maka paket tersebut akan masuk ke dalam router melalui interface Gig0/0. Pada situasi ini terjadi trafik inboud pada interface gig0/0.

- Selanjutnya paket keluar menuju client melalui interface Gig0/1. Trafik yang terjadi di interface gig0/1 adalah otubound.

Agar lebih paham lagi, berikut saya berikan sebuah contoh. Mari kita buat sebuah aturan. Misalkan kita ingin agar PC2 tidak bisa berkomunikasi dengan Server

Gambar 2

Setelah membuat ACL nya, kita harus meletakkan ACL tersebut pada salah satu interface router. Ada dua pilihan interface yang bisa kita gunakan yakni g0/1 atau g0/0.

Apabila kita ingin menempatkan ACL pada intrface gigabit0/1, maka kita menggunakan opsi in. Karena interface g0/1 akan menjadi tempat masuk bagi trafik yang berasal dari client (trafik inbound).

Contoh konfigurasi :

int g0/1

ip access-group 1 in

Sedangkan jika kita ingin menempatkan ACL pada interface gigabit0/0, maka opsi yang digunakan adalah out. Karena interface gig0/0 akan menjadi tempat keluar paket untuk menuju ke server (trafik outbound).

int g0/1

ip access-group 1 out

Berikut adalah contoh penempatan ACL standard :

Gambar 3.1

Apabila hanya terdapat satu buah router maka kita bisa meletakan pada interface yang mengarah ke tujuan paket.

Gambar 3.2

Dan berikut adalah contoh penempatan ACL exended :

Gambar 4.1

Apabila hanya terdapat satu buah router maka kita bisa meletakan pada interface yang mengarah ke sumber paket.

Gambar 4.2

ACL on VTY

Selain di tempatkan pada interface fisik, access list juga dapat diletakkan pada interface virtual router yakni pada vty. Penggunaan access list pada vty biasanya untuk melakukan blok terhadap koneksi remot yang masuk ke router, seperti koneksi telnet atau ssh.

Konsepnya pun sama, tetap menggunakan opsi in atau out. Opsi in dipakai jika kita ingin melakukan filter terhadap koneksi yang masuk ke router, sedangkan out digunakan untuk memfilter koneksi yang keluar.

Contoh penggunaan opsi out adalah ketika router ingin melakukan koneksi remot ke router atau switch lain.

Demikianlah sedikit pengenalan tentang access list pada cisco. Semoga dapat memberi gambaran yang jelas kepada kawan-kawan yang membaca. Dan untuk contoh kongifurasi access list standard maupun access list extended akan dilanjutkan pada postingan berikutnya.